أهمية جرد أصول أنظمة التحكم الصناعية ICS للبنية التحتية الحرجة في الشرق الأوسط

تحتاج القاعدة القوية لأمن OT / ICS إلى الوصول في الوقت الفعلي إلى الأجهزة والبرامج والبرامج الثابتة بأكملها في الشبكة ، وبيانات العميل ، ومعلومات الحسابات النشطة ، وحالة التصحيحات ، والحساسيات ، وتكوينات نظام الشبكة ، وتحديثات Windows ، واللوحات الخلفية للنظام المزروع ، وحالة مكونات الأمان المتنوعة مثل جدران حماية التطبيقات ، والقائمة البيضاء ، ومكافحة الفيروسات ، وما إلى ذلك.

ويستند هذا المخزون المتعمق والشامل للأصول إلى الأساس اللازم لتشغيل نقطة النهاية بدقة وسلامتها. يتم تقليل التكلفة والوقت في نهاية المطاف من خلال توفر مثل هذه الأنواع من المخزون.

ما هو مخزون أصول ICS؟

جرد أصول ICS هو جمع حديث ودقيق لمعلومات الأجهزة والبرامج التي تعمل في النظم الإيكولوجية لنظام التحكم الصناعي. وكحد أدنى، ينبغي أن يتضمن جرد ICS الشامل الأنواع التالية من البيانات:

- يجب أن يحتوي جرد البرامج على معلومات نظام التشغيل والبرامج الثابتة والبرامج التطبيقية وجميع بيانات البرامج الأخرى.

- الحساسيات المعروفة ورتبة CVSS الخاصة بها ، وناقلات الهجوم ، والعلاج المحتمل.

- إعدادات التكوين مطلوبة لفهم ما إذا كان النظام محميا للمنافذ والخدمات وكلمات المرور أم لا.

- سجل جميع بيانات العملاء وحساباتهم على كل مادة عرض، بما في ذلك الأصول الخاملة والمشتركة والمحلية والإدارية، وما إلى ذلك.

- تقرير التصحيح لنظام التشغيل والبرامج التطبيقية.

- حالة النسخ الاحتياطي.

- بيانات الأهمية لتقييم أهمية الأصل للعملية.

- اتصالات الشبكة والمسارات المحتملة، وأمن الشبكة المعمول به

- حالة برامج مكافحة الفيروسات وبرامج الأمان الأخرى ، لفهم ما إذا كانت محدثة أم لا.

- تفاصيل الموقع مثل الرف والخزانة والمبنى وما إلى ذلك للسماح بالعثور المادي السريع على الأصول.

- بما في ذلك IP والمعلومات التسلسلية وغيرها من معلومات الجهاز ، يجب أن يمتلك المخزون بيانات جميع الأجهزة التي تعمل في النظام البيئي – سواء داخل الشبكة أو خارجها يجب أن يشمل هذا أيضا إحصاءات نموذجية وحرجة مثل الذاكرة والتخزين وما إلى ذلك.

تم تصميم مخزون الأصول الغني بطريقة تغطي جميع مراحل رحلة الأمن السيبراني. يغطي مخزون الأصول المذكور أعلاه جميع المراحل الأمنية للشركة ويصبح الأساس لبرنامج أمان ICS قوي .

لماذا يعتبر جرد الأصول أمرا بالغ الأهمية لأمن ICS؟

تتطلب خطة الأمن السيبراني القوية ل IT / OT قاعدة بيانات أصول متعمقة لتنفيذ حلولها الأمنية بفعالية وحماية بيانات المؤسسة من الخروقات الأمنية. يستخدم خبراء الأمن بيانات الأصول من أجل:

- إجراء إدارة التصحيح ، وهو أمر ضروري لضمان تحديث النظام ، أمر مستحيل بدون جرد كامل للبرامج. تشكل القائمة الأساس الذي يتم على أساسه تحديد البقع.

- التكوينات الآمنة التي تعتبر ضرورية للأمن السيبراني، ولكن صيانة التكوين الآمن تحتاج إلى تقارير دقيقة ومتعمقة وفي الوقت المناسب عن جرد الأصول.

- تأكد من وظائف الاسترداد القوية التي تتطلب رؤية حالة النسخ الاحتياطي لكل جهاز للتأكد من تحديثه ودقته.

ما هي مزايا امتلاك أصول OT / ICS؟

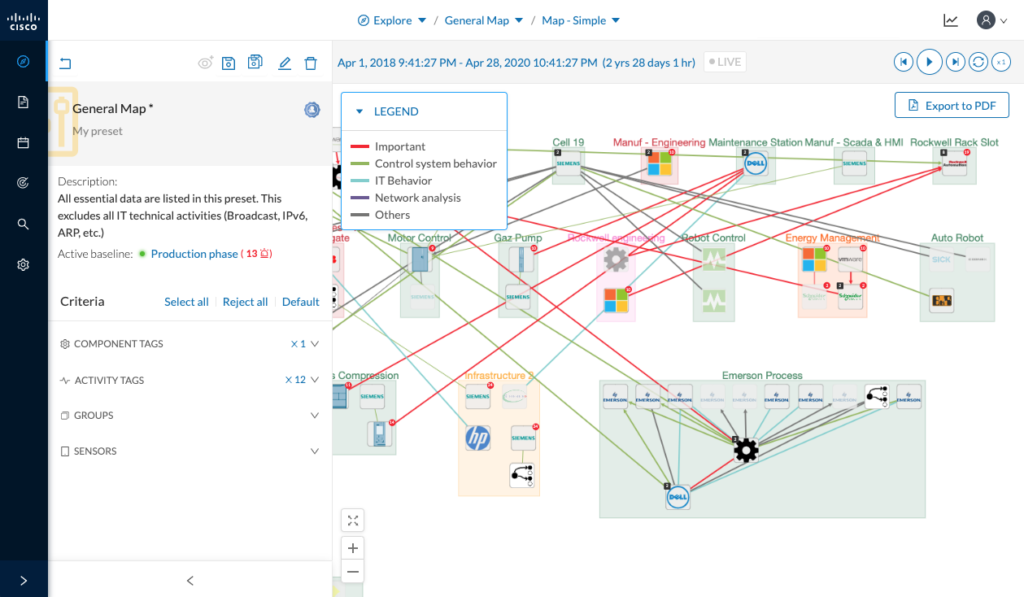

يعمل مخزون الأصول المحوسب والقوي على تحسين كفاءة البيئة الصناعية ونضج الأمن السيبراني من خلال الجمع بين جميع معلومات أصول نقطة النهاية في طريقة عرض واحدة للتعرف على النظام الأساسي الواحد والدفاع عنه واكتشافه والرد عليه واسترداده.

أعلى 5 امتيازات وجود أصول OT / ICS هي:

إدارة مخزون الأصول يحسن الدقة

يوفر برنامج جرد أصول التكنولوجيا التشغيلية المحوسبة دقة محسنة مقارنة بالإجراءات اليدوية ، مما يوفر عرضا في الوقت الفعلي للأصول المرتبطة بالشبكة.

تتضمن المعلومات في الوقت الفعلي هنا وجود وثيقة للقرارات المستنيرة بشأن التهديدات الناشئة مع تأمين الشبكات.

جرد الأصول يترك تتبع التدقيق

تشكل أجهزة مثل أجهزة الكمبيوتر المحمولة المتصلة بشبكات متنوعة خطرا أمنيا على شبكات التكنولوجيا التشغيلية.

يستخدم خبراء الأمن حزم برامج محددة، وأحيانا حزم تزيد قيمتها عن ميزانية الأمان، لتصحيح المشكلات التشغيلية. يشير هذا عادة إلى أن البرنامج مثبت على كمبيوتر محمول واحد في زاوية ، والذي يتم استخدامه أو توصيله بشكل غير متكرر للحصول على تصحيحات الأمان أو تحديثات توقيع مكافحة الفيروسات.

توفر حلول أمان مخزون الأصول الآلية تفاصيل الشبكات المتنوعة التي يتصل بها الجهاز في الوقت الفعلي ، مما يسمح لك بمراجعة الأصول التي يتم ترحيلها حول النظام. كما أنه يتتبع الوكلاء أو معدات الجهات الخارجية التي ترتبط بشبكتك. وفي حالة حدوث خرق أمني، يمكن أن تكون هذه المعلومات المحفوظة في قائمة الجرد حاسمة في حل نقطة التسلل.

إدارة مخزون الأصول تكمل المهمة في وقت قصير

كانت الطريقة الوحيدة للحصول على جرد دقيق للأصول في الماضي هي القيام بذلك يدويا ، أي السفر الفعلي وتسجيل كل أصل في النظام.

يميل البشر إلى ارتكاب الأخطاء. بعد كل شيء ، نحن مخلوقون بهذه الطريقة. مع أخذ البيان في الاعتبار ، من الصعب على الخبير تسجيل البيانات المتعلقة بالتكنولوجيا التشغيلية بدقة. هناك فرصة كبيرة لفقدان غرفة مليئة بالأصول بين المنشآت الصناعية الضخمة التي تغطي مساحة عقارية كبيرة.

يعمل برنامج جرد الأصول الآلي في الوقت الفعلي على اختصار الوقت عن طريق تحديد موقع جميع أصولك بأقل قدر من التدخل. في غضون دقائق من نشر أداة اكتشاف محوسبة، يتم توفير وقت الموظفين للتركيز على المهام الأخرى.

إدارة مخزون الأصول تحدد مواقع الأنظمة غير المصرح بها

تستخدم العديد من أنظمة OT تجزئة الشبكة لتقليل المخاطر والدفاع عن أصولها من الهجمات السيبرانية.

تكمن المشكلة في تجزئة الشبكة في أنه من السهل إلى حد ما على شخص ما توصيل شيء ما بالشبكة غير الصحيحة أو شبكات الجسر المجزأة دون بعض هيئات التدقيق. غالبا ما يحدث هذا الحادث الأمني عن طريق الخطأ ، ليس عن قصد أو عن غير قصد ، ولكن لمجرد أن الشخص لم يكن لديه الفكرة.

باستخدام أداة برمجية آلية لاكتشاف الأصول ، يمكن لحاملي أصول OT الدفاع عن أنفسهم من الأنظمة الشبكية غير الصحيحة عن طريق تحديد موقع الأصول والشبكات المرتبطة بها. مع هذه الرؤية المحسنة في الوقت الفعلي ، يمكن للحاملين معالجة هذه المشكلات بسرعة.

إدارة مخزون الأصول تعمل على أتمتة الكشف والتحليل

للحفاظ على سلامة نظامك، من الضروري العثور على أصول جديدة متصلة بالشبكة.

في بعض الأحيان يتم الكشف عن أصول جديدة لتكون موجودة على الشبكة في برنامج جرد OT في الوقت الحقيقي. ولكن في اللحظة التي لا يتم فيها العثور على الأصول على الشبكة ، توفر أداة الاكتشاف الآلي الوقت من خلال توفير الكشف في الوقت الفعلي عن جميع الأصول غير المكتشفة.

يتيح لك الكشف التلقائي عن الأصول والتحقيق فيها في الوقت الفعلي اكتشاف أصل غير مرغوب فيه أو ضار مرتبط بالشبكة، حتى تتمكن من الاستجابة وبدء التصحيح على الفور. وهذا يؤدي إلى اكتشاف التهديدات السيبرانية بسرعة قبل أن تتطور إلى حدث حاد أو حتى يهدد الحياة.

كيف يمكن أن تساعدك ATS؟

تشكل إدارة مخزون أصول ICS أساس خطة أمن البنية التحتية الحيوية. بدون إدارة مخزون ICS واسعة النطاق ، تعمل الشركات على الرمال المتحركة: أي أنها لا تفهم الحالة الأمنية الفعلية للنظام وغير قادرة على إجراء إدارة أمنية فعالة على نطاق واسع.

تتمثل إحدى الخطوات الحاسمة في الدفاع عن ICS ضد التهديدات السيبرانية في التعرف على أصول ICS التي تؤسس النظام وتسجيلها. قد لا يكون لدى المرافق تقرير كامل ومحدث يتضمن التعديلات بمرور الوقت.

باستخدام التقييم المادي والاكتشاف السلبي للشبكة ، يمكن ل ATS ، مع 18 عاما من الخبرة العملية في مجال الأمن السيبراني ، مساعدة الشركات في تطوير أو تحديث مخزون أصول ICS الخاص بها. يرتبط هذا الجهد بشبكة ICS ومخططات تدفق البيانات أو فحص قابلية ICS للأمن السيبراني من أجل الكفاءة.

تسعى ATS إلى تعزيز خدماتها للأمن السيبراني في الشرق الأوسط لمساعدة عملائها في الدفاع عن شبكات IT-OT المتكاملة الخاصة بهم وملء الفراغات الأمنية OT من خلال تنفيذ حلول الأمن السيبراني لتقديم تقارير الرؤية والتحكم والسلوك الأساسية.

تواصل مع أحد الخبراء في ATS واحصل على استشارة كاملة لمخزون أصول ICS للبنية التحتية الحيوية الخاصة بك في https://ats.ae/ics-ot-cyber-security/

أو

قم بزيارة الموقع الإلكتروني لأحد شركاء ATS في تأمين أمان ICS – Cisco Cyber Vision في https://www.cisco.com/c/en/us/products/security/cyber-vision/index.html