أساسيات الأمن السيبراني IOT/OT : 5 أسباب لحماية شركتك

يعد تنفيذ استراتيجية فعالة وشاملة للأمن السيبراني

للتكنولوجيا التشغيلية (OT) أكثر أهمية من أي وقت مضى.

لطالما كانت معظم الشركات تنفذ تدابير أمنية شاملة

لتكنولوجيا المعلومات لحماية بياناتها وأصولها الرقمية ، ولكن لم يكن هذا هو الحال

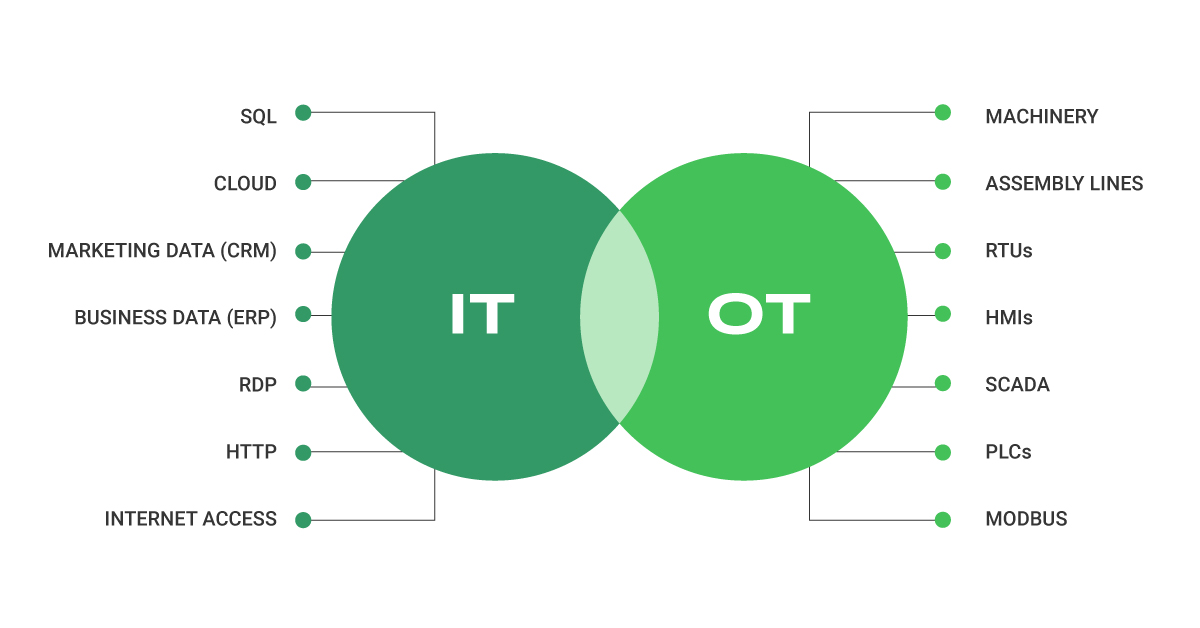

دائما بالنسبة لبيئات OT. مع نمو إنترنت الأشياء الصناعي (IIoT) والتقارب بين

تكنولوجيا المعلومات و OT حيث تسعى الشركات إلى تحسين الاتصال من خلال الإنترنت

وتقنيات المؤسسات ، أصبح خطر الهجمات الإلكترونية الضارة ذا صلة متزايدة في بيئات

OT.

وجدت دراسة استقصائية أجرتها Fortinet أن 90٪ من المؤسسات شهدت اختراقا واحدا على الأقل لنظام OT في عام

2020. عندما يكون للهجمات السيبرانية لتكنولوجيا

المعلومات عدد من العواقب المتعلقة بالسمعة وثقة العملاء ، يمكن أن يكون للهجمات

الإلكترونية OT عواقب وخيمة في العالم المادي. من الأهمية بمكان أن تحافظ الشركات

على حماية سمعتها وأصولها وعملياتها من خلال إدارة قوية للتهديدات السيبرانية.

تحتاج الشركات إلى التخفيف من مجموعة من المخاطر الناشئة عن

أنظمة المستودعات عبر الإنترنت والآلات المتصلة بالسحابة وأجهزة إنترنت الأشياء

المستخدمة عبر محطات العمل. إذن لماذا من المهم جدا حماية OT من تحديات الأمن

السيبراني؟

في هذه المقالة ، نشارك 5 أسباب لحماية شركتك باستخدام OT Cybersecurity

WHAT IS OT CYBERSECURITY?

يشير الأمن السيبراني للتكنولوجيا التشغيلية (OT) إلى البرامج والأجهزة المستخدمة لحماية البنية التحتية الحيوية للتكنولوجيا التشغيلية والموظفين والبيانات.

يتضمن OT التقنيات التي نستخدمها في العالم المادي. ويشمل ما يلي:

- أنظمة التحكم الصناعية (ICS)

- الرقابة الإشرافية والحصول على البيانات (SCADA)

- أنظمة التحكم الموزعة (DCS)

في الماضي ، لم يكن الأمن السيبراني OT حاسما في المهمة لأن أنظمة OT لم تكن متصلة بالإنترنت وبالتالي لم تكن معرضة للخطر من التهديدات الخارجية. ومع ذلك ، مع التوسع في مبادرات الابتكار الرقمي والتقارب بين شبكات تكنولوجيا المعلومات و OT ، يجب على الشركات حماية أجهزة ICS / OT المتصلة بها.

أصبحت ممارسات جمع البيانات وتحليلها ذات أهمية متزايدة في العمليات التجارية. هذا ، إلى جانب التقارب بين تكنولوجيا المعلومات و OT يسهل مبادرات “البيانات الضخمة” ، مما يجعل من الضروري للشركات إعادة تقييم استراتيجية الأمن السيبراني الخاصة بها لحماية بيئات OT الخاصة بها.

الغرض من تقارب تكنولوجيا المعلومات والتكنولوجيا هو تزويد المؤسسات برؤية موحدة لأنظمتها الصناعية أثناء استخدام حلول إدارة العمليات لتسهيل تقديم معلومات دقيقة للموظفين والآلات وأجهزة الاستشعار والأجهزة.

5 أسباب لحماية شركتك باستخدام OT CYBERSECURITY

تعد بيئات OT تهديدات مرغوبة لمجرمي الإنترنت الذين يتطلعون إلى الوصول إلى المعلومات أو تعطيل العمليات أو التسبب في أضرار أو تلوث بيئي. إن هجمات مثل هجوم TRITON على منشأة كيميائية تقع في الشرق الأوسط ، بالإضافة إلى هجمات الشبكة الكهربائية الأوكرانية وأحدث هجوم إلكتروني لخط أنابيب كولونيال في الولايات المتحدة ، توضح الضرر الذي يمكن أن يحدث عندما تتعرض بيئات OT للتهديد.

وجد تقرير CyberX لعام 2019 أن 40٪ من المواقع الصناعية لديها اتصال إنترنت واحد على الأقل في الموقع ، و 84٪ منها لديها جهاز واحد على الأقل يمكن الوصول إليه عن بعد. مع زيادة اتصال بيئات OT ، يزداد خطر التعرض للهجوم من المتسللين الأذكياء. تتحكم شبكات OT في العمليات الحرجة والبنية التحتية مما يعني أن فشل الشبكة يمكن أن يكون له عواقب وخيمة أكثر من أنظمة تكنولوجيا المعلومات.

- زيادة الاتصال بإنترنت الأشياء الصناعية (IIOT)

أصبحت أجهزة إنترنت الأشياء شائعة في بيئات OT مثل قطاعات النفط والغاز والكهرباء والتعدين التي تقوم برقمنة عملياتها. أدى ذلك إلى ولادة إنترنت الأشياء الصناعي (IIoT) الذي يتضمن أجهزة استشعار مترابطة وأدوات وأجهزة أخرى تشترك في نفس الشبكة مثل التطبيقات الصناعية للكمبيوتر. ومن المتوقع أن يصل الإنفاق العالمي على منصة IIoT إلى 12.44 مليار في عام 2024، محققا معدل نمو سنوي مركب بنسبة 40٪ منذ عام 2018.

هناك العديد من فوائد IIoT داخل بيئات OT. وجدت إحدى الدراسات التي أجرتها جارتنر أن 80٪ من المؤسسات التي تبنت IIoT تحقق “نتائج أفضل من المتوقع”. يمكن أن تساعد هذه الأجهزة في:

- تبسيط العمليات

- تكاليف أقل

- زيادة الكفاءة

- تحسين إدارة المخزون

- تمكين العمليات الصناعية من الوصول إلى البيانات والتحليلات في الوقت الفعلي والاتصال عبر المواقع.

اتجاهات تكنولوجيا المعلومات والابتكارات التكنولوجية الناتجة عن التحول الرقمي لها تأثير كبير على بيئات ICS / OT. على الرغم من المزايا الواضحة التي تنبع من تحسين الاتصال في عالم رقمي ، فإن أجهزة IIoT تجلب مجموعة جديدة من المخاطر الأمنية للمؤسسات.

وتشمل تحديات الأمن السيبراني هذه نقص الوعي الأمني، والبرامج التي عفا عليها الزمن، وسلامة الأجهزة غير المرضية، والحلول الأمنية المجزأة التي لا تعمل في بيئة ICS/OT. يمكن أن تنشأ مشكلات أخرى بسبب عدم دمج تقنيات إنترنت الأشياء في نماذج الأمان داخل بيئة OT.

- الهجمات السيبرانية الصناعية يمكن أن تسبب أضرارا في العالم المادي

كما ذكرنا سابقا ، كانت بيئات ICS و OT موجودة تقليديا بشكل منفصل عن أنظمة تكنولوجيا المعلومات الخاصة بالشركة. تسبب نمو تحليلات البيانات ، واستيعاب الحوسبة السحابية ، وانتشار أنواع أخرى من أنظمة الأتمتة في تقارب بيئات تكنولوجيا المعلومات و OT. لهذا السبب ، زادت نقاط ضعف ICS وتفاقمت بسبب التحول نحو العمل عن بعد حيث أصبحت تكنولوجيا المعلومات و OT لا ينفصلان.

نظرا لأن بيئات ICS / OT تربط العالم الرقمي والمادي ، تزداد إمكانية تسبب المهاجمين في أضرار مادية للبنية التحتية للمؤسسة. هناك العديد من الأمثلة على الهجمات الإلكترونية البارزة على أنظمة ICS التي تسببت في أضرار مادية للمؤسسات. على سبيل المثال ، يمكن أن تتسبب هجمات المواقع البعيدة المخترقة على أنظمة SCADA في انقطاع حركة الأصول أو عواقب أكثر تعقيدا مثل التلاعب بمعدات خطوط الأنابيب.

قد تشمل العواقب المحتملة ما يلي:

- انقطاع الإنتاج باهظ الثمن

- إخفاقات السلامة

- التلاعب بالمعدات أو إتلافها

- إصابة جسدية أو خسارة في الأرواح

- الأضرار البيئية

- الدمار الذي لحق بالمجتمعات والاقتصادات

يمكن لهذه العواقب المادية أن تعطل عمليات المنشأة ، أو تسبب أضرارا للمعدات ، أو يحتمل أن تعرض الموظفين في الموقع للخطر. نظرا للطبيعة المترابطة للقطاعات الحيوية ، يمكن للأعطال والاضطرابات السيبرانية المادية أن تؤدي إلى تأثير الدومينو وأن يكون لها تأثير أكثر ضررا ودائما.

3. أصول البنية التحتية OT هي أهداف سهلة

سبب آخر لحماية بيئات OT هو حقيقة أنها غالبا ما تعتبر أهدافا سهلة للمهاجمين المتمرسين. تتضمن العديد من أنظمة ICS و SCADA تقنية جديدة ولكنها تعتمد على الأنظمة القديمة والأجهزة القديمة مع تكوينات البرامج غير المصححة. وهذا يجعل هذه الأنظمة عرضة للهجمات. غالبا ما تتطلب أنظمة تصحيح OT موافقة البائع واختباره قبل أن يتم تطبيقها ، مما يعني أن العملية بطيئة وتؤدي إلى وقت توقف.

أصبحت الهجمات السيبرانية OT شائعة بشكل متزايد ويقوم مجرمو الإنترنت بتطوير برامج ضارة مصممة خصيصا لمهاجمة البنية التحتية الحيوية (مثل Stuxnet). من المهم أكثر من أي وقت مضى للشركات تحديد نقاط الضعف في بيئة OT الخاصة بها ووضع التدابير المناسبة للتخفيف من المخاطر السيبرانية.

4. تهديدات أمان سحابة OT تتزايد

في قطاع ICS ، تكتسب حلول الأمان السحابية زخما سريعا لأنه يمكن توسيعها دون تأخير للاستجابة لاحتياجات العمل. وهي متوفرة عادة في إطار نماذج الدفع أولا بأول الفعالة من حيث التكلفة ويمكن أن تعزز الكفاءة في الصناعات كثيفة البيانات مثل التصنيع. ومع ذلك ، فإن إدخال الحوسبة السحابية في بيئة OT يطرح مجموعة من التحديات الخاصة به.

يتم تقديم الحلول المستندة إلى السحابة من قبل موفري خدمات خارجيين ، مما يعني منح مالكي الأصول تحكما محدودا في البنى التحتية الأمنية والتحكم في الوصول إلى البيانات. وهذا يجعل المؤسسات عرضة لتهديدات أمان سحابة OT مثل الاتصال المنعزل بين الإنتاج المحلي والمكونات السحابية نتيجة لهجمات DDoS. يجب على المؤسسات حماية بياناتها من خلال الإجراءات والسياسات والتدريب الصحيح لضمان بقاء البيانات التي قامت بتخزينها في السحابة آمنة لتجنب الهجمات المحتملة.

4. تهديدات أمان سحابة OT تتزايد

يشكل الناس التحدي الرئيسي للمؤسسات عندما يتعلق الأمر بالأمن السيبراني ICS / OT. غالبا ما يكون نقص التدريب ووعي الموظفين هو سبب حدوث الهجمات الإلكترونية. على عكس ممارسات الأمن السيبراني لتكنولوجيا المعلومات ، قد لا يكون الموظفون الذين يتعاملون مع أنظمة ICS أو SCADA على دراية بالتهديد الذي تشكله الهجمات الإلكترونية على بيئات OT والعواقب المحتملة.

إن تأمين بيئات ICS / OT الخاصة بك ضد تهديد الهجمات الإلكترونية هو عملية يجب أن تشمل التدريب والتخطيط الشاملين. مكان جيد للبدء هو إدخال الأمن السيبراني في تمارين التخطيط الحالية. بدلا من الفصل بين العالمين المادي والرقمي، حدد مخاطر الهجمات الإلكترونية بشكل كلي وركز على التهديدات التي تشكلها على البنية التحتية الحيوية لمؤسستك. يجدر أيضا التواصل بلغة بسيطة لترجمة مخاطر أمن تكنولوجيا المعلومات إلى بيئة ICS / OT وزيادة الوعي.

المضي قدما مع OT

مع تقارب بيئات تكنولوجيا المعلومات / التكنولوجيا التشغيلية ، يتطلب تأمين المنظمات الصناعية نهجا متكاملا يمثل المجال الكامل للأمن الرقمي (تكنولوجيا المعلومات ، OT ، IIoT ، وأكثر من ذلك). تحتاج المؤسسات إلى وضع الأشخاص والأنظمة والعمليات المناسبة لحماية أصولها والتخفيف من مخاطر الهجمات الإلكترونية.

للقيام بذلك ، يجب على المؤسسات سد الفجوة بين OT وتكنولوجيا المعلومات لإيجاد حلول. يمكن أن يساعد تنفيذ جدران الحماية وتدابير أمان VPN وتدريب الموظفين على توخي الحذر المستمر وتحديد خطط الاستجابة المؤسسات على فهم الهجمات الأمنية في بيئات OT وتحديدها والحماية منها.