لماذا يعد الأمن السيبراني للتكنولوجيا التشغيلية أمرا بالغ الأهمية: 3 فوائد لنسيج الأمان

التكنولوجيا التشغيلية (OT) هي الأجهزة والبرامج التي تكتشف أو تسبب التغييرات من خلال المراقبة والتحكم المباشر في المعدات الصناعية والأصول والعمليات والأحداث. وهو يتضمن مجموعة شاملة من الأنظمة أو الأجهزة القابلة للبرمجة التي تتفاعل مع البيئة المادية.

لماذا يعتبر الأمن السيبراني للتكنولوجيا التشغيلية (OT) مهما؟

نظرا لأن النظم الصناعية اصبحت أكثر ترابطا، فإنها تصبح أيضا أكثر وضوحا لمواطن الضعف. إن التكلفة العالية للآلات الصناعية والدمار الذي يمكن أن يسببه الهجوم للمجتمعات والأسواق هي المكونات الرئيسية للشركات التي تتطلع إلى الحفاظ على شبكاتها الصناعية. أضف المعدات القديمة ولوائح السلامة التي قد تمنع إجراء أي تغييرات على المعدات وقوانين الامتثال التي تتطلب توفير البيانات الخام لأطراف ثالثة ، ولديك عقبة كبيرة بين يديك.

وأفضل تقرير هو أنه من الممكن تبرير إنشاء شبكات صناعية دون الإخلال بالعمليات أو المخاطرة بعدم الامتثال. باستخدام الحلول التي تسمح بالوضوح الكامل لحركة مرور التحكم في الشبكة وتأمين سياسات الأمان الصحيحة ، يمكنك وضع استراتيجية OT فعالة من شأنها حماية العمليات والأشخاص والأرباح الخاصة بك وتقليل نقاط الضعف والحوادث الأمنية بشكل كبير.

يؤثر التقارب بين التكنولوجيا التشغيلية (OT) وتكنولوجيا المعلومات (IT) على سلامة أنظمة التحكم الصناعية (ICS) وأنظمة التحكم الإشرافي والحصول على البيانات (SCADA). إن توصيل شبكة OT التي كانت في السابق موصولة بالهواء (غير متصلة بالعالم الخارجي) بالإنترنت عبر شبكة تكنولوجيا المعلومات يعرض على الفور شبكة OT وجميع أجهزة OT المتصلة بمشهد التهديد بأكمله وتصبح أهدافا للمتسللين المهتمين بالإرهاب والحرب السيبرانية والتجسس. إن التوسع فوق أرضية المصنع التقليدي ، والغارات على البنى التحتية الحيوية مثل محطات الطاقة والمصانع وأنظمة معالجة المياه ومنصات النفط وأنظمة التحكم في حركة المرور يمكن أن تؤدي إلى مخاطر على الأمن القومي ، وخسارة اقتصادية ، وتهديد لسمعة العلامة التجارية ، وحتى فقدان الأرواح.

في الآونة الأخيرة ، أعلنت ATS أنها حققت تخصص التكنولوجيا التشغيلية (OT) كجزء من برنامج شركاء Fortinet Engage (اقرأ المزيد عن هذا المعلم هنا) ونشرت مقالا شاملا حول OT Cybersecurity.

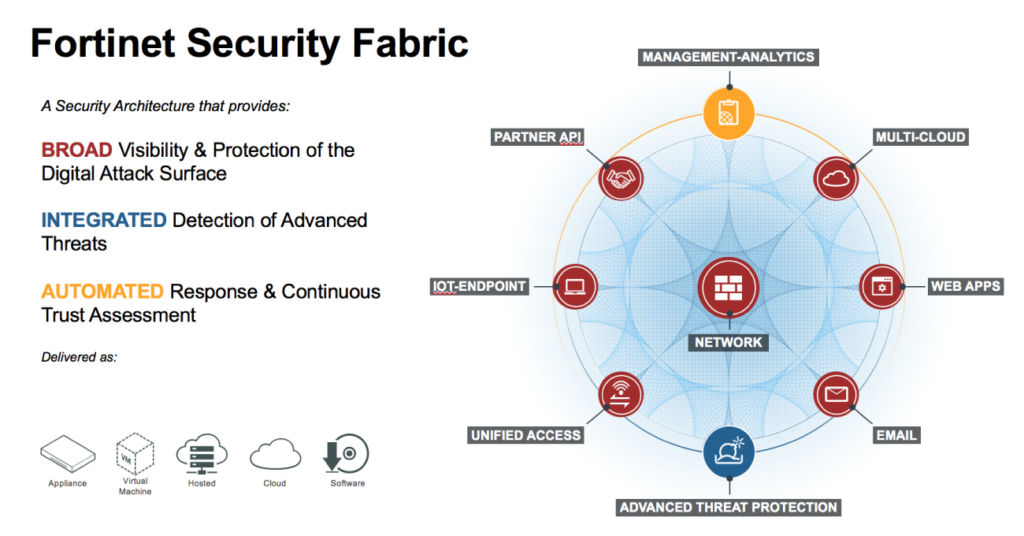

لأكثر من عقد من الزمان ، قامت Fortinet بحماية بيئات OT في قطاعات البنية التحتية الحيوية مثل الطاقة والدفاع والتصنيع والغذاء والنقل. تتمتع المؤسسات بطريقة فعالة وغير مدمرة لضمان حماية بيئة OT وتوافقها من خلال تخطيط الأمان في بنية تحتية معقدة عبر Fortinet Security Fabric.

نسيج فورتينيت الأمني

يعد Fortinet Security Fabric أعلى وسائط الأمن السيبراني أداء في الصناعة ، مدعوما من FortiOS ، مع نظام بيئي مفتوح غني. وهو يغطي سطح الهجوم الرقمي الموسع والعملية ، مما يسمح بالأمان الذاتي والشبكات لحماية الأجهزة والمعلومات والتطبيقات. يتم إنشاء نسيج الأمان على ثلاث ميزات رئيسية:

واسع النطاق – تقليل المخاطر والتحكم في سطح الهجوم الرقمي الكامل

تتيح المحفظة الواسعة الجمع بين اكتشاف التهديدات وفرض السياسة عبر سطح الهجوم السيبراني الكامل ودورة حياته مع الجمع بين الشبكات والأمن عبر الحواف والسحب ونقاط النهاية والمستخدمين.

متكامل – سد الثغرات الأمنية وتقليل التعقيد

يتيح الجمع بين الأمان والعمليات والأداء عبر مختلف التقنيات والمواقع وعمليات النشر رؤية كاملة. كما أنه يعزز أمان جميع عوامل الشكل ، بما في ذلك أصول الأجهزة والأجهزة الافتراضية والتسليم السحابي و X-as-a-Service.يتم تضمين منتجات الشركاء الجاهزة للنسيج في بيئة Fabric.

آلي – وقت أسرع للوقاية وعمليات فعالة

توفر الشبكة والوضع الأمني المدرك للسياق والاسترداد الذاتي الذي تم الاستفادة منه على نطاق السحابة والمطورة الذكاء الاصطناعي ، حماية تلقائية في الوقت الفعلي تقريبا ، من مستخدم إلى تطبيق عبر Fabric.

3 فوائد للنسيج الأمني

إن ضمان دمج شبكات OT-IT مع نسيج أمني يساعد قادة الأمن على الوصول إلى الرؤية المطلوبة والتحكم والتحليلات السلوكية التي يحتاجون إليها. نظرا لأن أصول OT وأصول IIOT تعتمد عادة على الأمان التقليدي ، يجب تأمين الشبكة للتأكد من أن التهديدات السيبرانية لا يمكنها الوصول إلى هذه الأجهزة. لتنفيذ أمان تكنولوجيا المعلومات و OT الفعال باستمرار ، يوفر نسيج الأمان ما يلي:

رؤية

ابحث عن أي جهاز متصل في أي مكان على شبكة IT-OT ، وحدد درجة الثقة ، وراقب السلوك باستمرار للحفاظ على مستوى من الثقة. وصف سطح الهجوم وتأمين الجهاز النشط والتنميط المروري. تؤكد رؤية حركة المرور المعلومات الاستخباراتية القابلة للتنفيذ، ويمكن لفرق أمان OT إملاء حركة المرور والموانئ والبروتوكولات والتطبيقات والخدمات المسموح بها. وتؤكد مواضيع الإنفاذ داخل البيئة الأمن بين الشمال والجنوب والشرق والغرب.

تحكم

بالاعتماد على كل نظام OT ونظام فرعي للقيام بعمله – وعمله فقط ، تضمن المصادقة متعددة العوامل حصول الأشخاص ذوي الصلة على الأذونات والوصول المناسبين. يوفر تقسيم الشبكة والتقسيم الجزئي نهجا متعدد الطبقات ومتوازنا مع مناطق التحكم. يكتشف وضع الحماية التهديدات على شبكة OT ، ويتحكم الحجر الصحي التلقائي فيها من الأذى.

المراقبة المستمرة

يتيح التحليل المستمر للسلوكيات في شبكات الويب OT للفرق معرفة ماذا وأين ومتى ومن وكيف من خلال جمع المعلومات الاستخبارية حول التهديدات المألوفة وغير المألوفة. تساعد أداة الأمان المركزية في التسجيل وإعداد التقارير والتحليلات وتقييم النشاط المتراكم عبر النظام. كما أنه يوفر معلومات الأمان وإدارة الأحداث ، وأتمتة تنسيق الأمان وقدرات الاستجابة. يتم تحقيق رؤى أمان OT من خلال تحليل سلوك المستخدم والجهاز وتقييم التهديدات لضمان الحماية المستمرة.

ATS: المزود الرائد للأمن السيبراني في دولة الإمارات العربية المتحدة

ATS هو الخيار الأفضل مع أكثر من 18 عاما من الخبرة كمزود موثوق به للأمن السيبراني OT. ATS هي واحدة من الشركات الرائدة في مجال الأمن السيبراني OT في دولة الإمارات العربية المتحدة ومنطقة الشرق الأوسط ، مع أكثر من 400 مشروع تم تنفيذه في البلاد وأجزاء أخرى من الشرق الأوسط.

واليوم، يسر ATS أن تشارككم مجموعة من المعلومات والمنهجيات والمصطلحات الأساسية في كتاب إلكتروني شامل عن الأمن السيبراني OT بعنوان “الكتاب الإلكتروني للأمن السيبراني للتكنولوجيا التشغيلية (OT) للمنشطات الأمفيتامينية”. تعرف على المزيد حول الأمن السيبراني OT في هذا الكتاب الإلكتروني الجديد من ATS ، واحترس من جلسة استراحة ATS القادمة حول الكتاب الإلكتروني ATS OT Cyber Security في يناير 2022 القادم.