أفضل 10 إجراءات للأمن السيبراني لحماية البنى التحتية الحرجة من جائحة سيبرانية

توصف البنية التحتية الحيوية ماديا ورقميا بأنها الأنظمة الجذرية والأصول والشبكات الاستراتيجية التي تعتبر حاسمة للغاية بالنسبة لبلد ما لدرجة أن انهيارها يمكن أن يضعف السلامة المادية أو استمرارية الاقتصاد أو الانقطاع أو نظام الصحة العامة الوطني.

لماذا تعتبر حماية البنية التحتية الحيوية أمرا بالغ الأهمية؟

كان الهدف الرئيسي للمهاجمين السيبرانيين هو شبكات التكنولوجيا التشغيلية (OT) التي تربط أنظمة التحكم الصناعية (ICS) التي تتحكم في البنية التحتية الحيوية. ومع تزايد دمج خدمات مثل مرافق معالجة المياه، وشبكات الطاقة، والنقل، وأنظمة الرعاية الصحية بين أنظمة التكنولوجيا التشغيلية الخاصة بها وإنترنت الأشياء (IoT) على سبيل المثال، من خلال أجهزة الاستشعار والمراقبة عن بعد فإن هذا يصنع حدودا جديدة من المخاطر حيث يمكن للمتسللين التلاعب بملايين نقاط التعرض الإضافية وناقلات جديدة.

هذه الهجمات السيبرانية لها انجرافات هائلة على الشركات والمجتمعات والمدن والولايات والأمة بأكملها. ويمكن أن تكون النتائج مثيرة للقلق. في أبريل 2020 ، استهدف المتسللون الرقميون مرافق معالجة المياه في إسرائيل من خلال نظام إنترنت الأشياء الخاص بهم ، مما سمح لهم بتغيير ضغط المياه ودرجة الحرارة ومستويات الكلور في المياه. إذا نجحت برامج الفدية تماما ، فقد يؤدي ذلك إلى إصابة سكان كاملين بالمرض من إمدادات المياه أو بدء عملية آمنة من الفشل ، مما كان سيترك الآلاف من الأشخاص بدون مياه تماما.

كيف يستغل المتسللون أنظمة إنترنت الأشياءIOT ؟

يمكن أن تشكل آلات إنترنت الأشياء والأنظمة المترابطة خطرا أمنيا كبيرا على خدمات البنية التحتية الحيوية عندما لا يتم تنفيذ أفضل التقنيات الأمنية ، لأنها تأتي مع بعض العيوب المتأصلة:

- إن غياب التوحيد القياسي في نهج الأمن السيبراني عبر سلسلة التوريد يوجه إلى ضعف أكثر أهمية.

- ضعف بروتوكولات وتصميمات الأمان، بما في ذلك كلمات المرور الضعيفة وممارسات التصحيح.

- البرامج الثابتة والبنية والبرامج القديمة التي لا أساس لها من الصحة.

- سطح الهجوم الذي يرتفع مع عدد الأجهزة المترابطة.

ونتيجة لذلك، هناك عدة طرق للقراصنة السيبرانيين للتلاعب بهذه الآلات وإما تنفيذ هجمات على أهداف أكبر أو التحرك أفقيا لإتلاف الأنظمة ذات المهام الحرجة وسرقة بيانات العملاء والموظفين أو الملكية الفكرية أو غيرها من الأصول الحساسة.

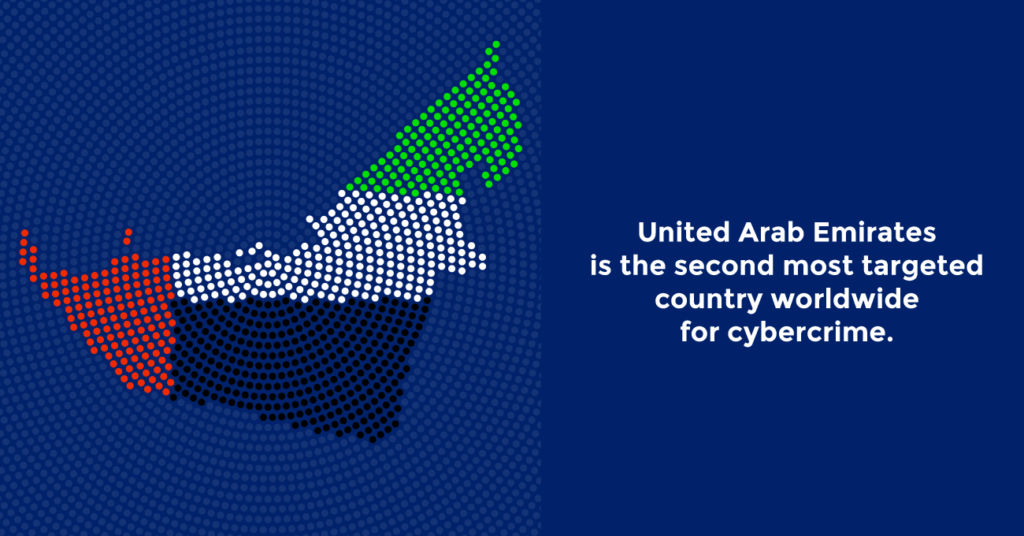

إتجاهات التهديدات السيبرانية في دولة الإمارات العربية المتحدة

في عام 2018، اكتشف تقرير صناعي أن دولة الإمارات العربية المتحدة هي ثاني أكثر الدول استهدافا على مستوى العالم للجرائم الإلكترونية، حيث تكبدت خسائر سنوية بقيمة 1.4 مليار دولار أمريكي. وتعاني الدول القومية الغنية، مثل الإمارات العربية المتحدة، عموما من خسائر مرتفعة في الجرائم الإلكترونية مقارنة بالدول الأخرى لأن الجهات الفاعلة في مجال التهديد تفترض أن هذه البلدان فريسة مربحة للحصول على فدية وغيرها من الإجراءات التي تحركها دوافع اقتصادية. بالإضافة إلى ذلك، كانت الإمارات العربية المتحدة أيضا فريسة للإرهاب السيبراني في عام 2020 – على الرغم من أن عمل المهاجمين السيبرانيين قد انخفض منذ عام 2016 وفقدت مجموعات المهاجمين قوة الجذب الإعلامي.

وتكشف الأبحاث أيضا أن المهاجمين السيبرانيين للدول القومية أصبحوا أكثر وظيفية بين عامي 2017 و 2020 ، مع تخصيص الكثير من الوقت والموارد لرفع مستوى مصالحهم. هؤلاء المهاجمون لا يتزايدون في العدد فحسب ، بل يصبحون أيضا أكثر تطورا ويصعب تحديدهم بشكل متزايد. وعلى وجه الخصوص، تعد دولة الإمارات العربية المتحدة والشرق الأوسط الأوسع أهدافا ثابتة لإجراءات الدولة القومية الناجمة عن القواعد المالية والسياسية.

يمكن أن يكون ATS أفضل اختيار لك لمساعدتك على حماية البنية التحتية الحيوية الخاصة بك من الوباء السيبراني. وهي مؤسسة من الدرجة الأولى وواحدة من شركات تكامل أنظمة الأمن السيبراني OT في دولة الإمارات العربية المتحدة ومنطقة الشرق الأوسط ، مع أكثر من 400 مشروع مكتمل في البلاد وأجزاء أخرى من الشرق الأوسط.

أهمية الوقاية من التهديدات في قطاعات البنية التحتية الحرجة

يمكن أن تؤثر الهجمات السيبرانية على البنى التحتية الحيوية بشكل كبير على الاقتصاد، خاصة عندما تستهدف في الصراع بين البلدان. إن تأمين هذه الأنظمة ليس مسألة تراجع كامل إلى الوصول المادي ولكن مسألة فهم كيفية عمل أنظمة التحكم المتصلة بالإنترنت وتكوينها والوصول إليها. تعد الرؤية والإدارة ضروريين لتعزيز السلامة لأنظمة SCADA. ومع ذلك ، يجب أن يكون خبراء الأمن وتكنولوجيا المعلومات على دراية بالتهديدات ووضع ضوابط أمنية لتقليل تأثير هجوم إلكتروني محتمل ورفع تكلفة الهجوم على المهاجمين السيبرانيين.

إن نشر حل أمني متعدد الطبقات لنقاط النهاية ينطوي على تقنيات أمنية استباقية وتفاعلية غنية بالتعلم الآلي ، بالإضافة إلى الاعتماد على الجيل التالي من تقنيات EDR (اكتشاف نقطة النهاية والاستجابة) التي يمكنها تحذير وحدات SOC من العلامات المحتملة لانتهاك البيانات ، يمكن أن يعزز وضع السلامة للبنى التحتية الحيوية.

10 إجراءات أمن سيبراني لحماية البنية التحتية الحرجة من الجوائح السيبرانية.

تدريب موظفي شركتك

سواء كانت البنية التحتية الحيوية أم لا ، يجب على كل شركة فرض الوعي الأمني الشامل والدورات التدريبية لموظفيها. في حين أنه من الطبيعي التفكير في التهديدات السيبرانية على أنها تحديات تقنية يمكن للحلول التقنية الأفضل التغلب عليها ، كشف تقرير صدر عام 2017 أن أكثر من 43٪ من انتهاكات البيانات في العام الماضي اعتمدت على الهجمات الاجتماعية مثل التصيد الاحتيالي أو ثقوب الري. يمكن منع العدد الهائل من الهجمات ببساطة عن طريق تدريب الموظفين على عدم النقر فوق روابط أو مرفقات مصادر غير معروفة.

الاحتفاظ بجرد دقيق لأصول النظام

يحتاج مشغلو البنية التحتية الحيوية إلى النظر إلى شبكات تكنولوجيا المعلومات و OT الخاصة بهم بالكامل وإنشاء خريطة مفصلة لجميع الأصول (الأجهزة والبرمجيات) المرتبطة بالإنترنت ، بما في ذلك أنظمة التحكم الصناعية الخاصة بهم.

حافظ على تحديث نظامك

في كثير من الأحيان ، تحدث الهجمات الإلكترونية لأن الأنظمة أو البرامج لا يتم تحديثها بانتظام ، مما يترك عيوبا. يستخدم المتسللون هذه العيوب للوصول إلى شبكة البنية التحتية الحيوية. بمجرد دخولهم – عادة ما يكون قد فات الأوان لاتخاذ تدابير وقائية.

لمنع ذلك ، من الذكاء الاستثمار في إدارة التصحيح ، والتي ستتعامل مع جميع تحديثات البرامج والنظام ، مما يحافظ على مرونة النظام وتحديثه.

كن إستباقيا

لا ينبغي أبدا اعتبار الأمن السيبراني شيئا على أنه “تعيين ونسيان”. في بيئة سيبرانية سريعة التحول، يمكن أن تظهر تهديدات جديدة بسرعة. ولهذا السبب، ينبغي لوحدات أمن البنية التحتية الحيوية أن تسعى باستمرار إلى التعرف على المخاطر الجديدة. يمكن أن يساعد اختبار الاختراق ، حيث يعمل الاستشاريون الخارجيون كقراصنة ذوي قبعات سوداء ، وحدات الأمان على التعرف على المخاطر.

بالإضافة إلى ذلك، تقدم العديد من شركات الأمن السيبراني الآن حلولا سهلة التركيب تعتمد على الذكاء الاصطناعي والتي تحلل باستمرار الشبكات بحثا عن نقاط الضعف، مما يسمح لوحدات الأمن بالتعرف على نقاط الضعف الجديدة وإصلاحها في الوقت الفعلي.

إستراتيجية انعدام الثقة

ويتعين على مشغلي البنية التحتية الحيوية أن يتبنوا استراتيجية “انعدام الثقة“. وهذا يعني النظر إلى كل آلة في شبكاتها وتحديد فرصة اختراقها ، بالإضافة إلى الضرر الذي قد يحدثه هجوم إلكتروني ناجح. إن خفض التهديد سيحتاج ، على الأقل ، إلى تغيير مزايا العديد من الموظفين مثل السلطة الإدارية أو الوصول إلى البيانات. قد يعني ذلك حتى فصل بعض أنظمة التحكم الصناعية بالكامل عن شبكة تكنولوجيا المعلومات.

تأمين وحماية الواي فاي Wifi

من ليس لديه جهاز يدعم الواي فاي في عام 2022؟ وهذا هو الخطر فقط. يمكن لأي جهاز الحصول على إمكانية الهجمات الرقمية عن طريق الارتباط بشبكة. إذا كان هذا الجهاز المصاب متصلا بشبكة الشركة ، فإن النظام بأكمله في خطر شديد.

يعد تأمين شبكات wifi وإخفائها أحد الأشياء الآمنة الرئيسية التي يمكن القيام بها للأنظمة.

كلمات المرور

يمكن أن يكون إعداد كلمات مرور ضعيفة لكل شيء أمرا محفوفا بالمخاطر. يصبح من السهل على المتسللين الرقميين تخمين كلمات المرور وإفساد النظام.

يعد إعداد كلمات مرور قوية ومختلفة لكل تطبيق مستخدم فائدة حقيقية للأمان. إن تغييرها بشكل متكرر سيحمل مستوى عاليا من الأمان ضد التهديدات الخارجية والداخلية

تثبيت جدار حماية

يعد وضع شبكة البنية التحتية الحيوية خلف جدار حماية أحد أكثر الطرق العملية للدفاع عن الشركة من أي هجوم إلكتروني. سيقيد نظام جدار الحماية أي هجمات بالقوة الغاشمة على الشبكة والأنظمة قبل الضرر.

إنشاء وفرض إرشادات على الأجهزة المحمولة

توفر الزيادة في أجهزة الكمبيوتر المحمولة والأجهزة اللوحية والهواتف الذكية وغيرها من الأدوات المحمولة في مكان العمل تحديات أمنية كبيرة. من الضروري وضع إرشادات حول القيود المعقولة للأجهزة المحمولة في المكتب وعلى شبكات الشركة. يجب تطبيق هذه الإجراءات بصرامة على جميع الموظفين. يجب أيضا حماية الأجهزة بكلمة مرور للسماح للمستخدمين المصرح لهم فقط بتسجيل الدخول. خلاف ذلك ، يمكن للمستخدم غير المصرح له الوصول إلى الشبكات والبيانات المقيدة باستخدام جهاز المستخدم المعتمد.

وبالمثل ، يجب على الموظفين تجنب أو توخي الحذر بشأن استخدام الأجهزة التي لا تخصهم. لا يمكنهم ضمان حمايتها بشكل كاف أو الامتثال للسياسة. قد تكون هذه الأجهزة مصابة ، وقد يؤدي استخدامها إلى تعريض الوصول إلى البيانات والشبكات للخطر.

توظيف خبير في الصناعة

من الأفضل توظيف بائع للأمن السيبراني أو مستشار لحماية البنية التحتية الحيوية للشركة من الوباء السيبراني. يمكن أن تكون شركة مثل ATS أحد الأصول لتأمين أصول الشركة من الهجمات الرقمية.

قد يكون من الصعب معرفة من أين تبدأ حماية البنية التحتية الحيوية من الجرائم السيبرانية والهجمات السيبرانية. هناك الكثير من المعلومات التي يمكن أن تصبح ساحقة ، خاصة عندما تكون المعلومات متضاربة. وبالتالي ، يسر ATS أن تشارككم مجموعة من البيانات والإجراءات والمصطلحات الهامة في كتاب إلكتروني شامل حول OT Cyber Security بعنوان “الكتاب الإلكتروني للأمن السيبراني للتكنولوجيا التشغيلية (OT) ATS”. تعرف على المزيد حول الأمن السيبراني OT في هذا الكتاب الإلكتروني الجديد من ATS. يمكنك أيضا التحقق من جلسة استراحة القهوة ATS الأخيرة التي تم إجراؤها في يناير حول الكتاب الإلكتروني ATS OT Cyber Security على BrightTalk. انقر هنا لمشاهدة الإعادة بعد التسجيل في BrightTalk.