قم بتنزيل أساسيات الأمن السيبراني الحصرية من ATS: قائمة التحقق من نقاط الضعف.

بعض الأخبار الجيدة في مجال الأمن السيبراني أخيرا – مقارنة بالنشاط المحموم في العام الماضي في البرامج الضارة التي تستهدف الشركات الكبيرة ومواقع البنية التحتية الحيوية ، قدم الربع الثاني من عام 2021 هدوءا نسبيا.

وقد أدت الجهود المضاعفة لحماية العمليات الصناعية بعد عام 2020 المضطرب، مع زيادة اللوائح التنظيمية على مستوى الصناعة، وجهود التحقيق من قبل جهات إنفاذ القانون، والتقدم الذي أحرزه خبراء حلول الأمن السيبراني إلى نتائج مهمة. على سبيل المثال: مقارنة بالربع الثاني من العام الماضي، تم تسجيل انخفاض كبير بنسبة 40٪ تقريبا عندما يتعلق الأمر بهجمات DDoS، كما ذكرت كاسبرسكي.

ومع ذلك ، هذا لا يعني أن حالة الأمن السيبراني للشركات الكبيرة ومواقع البنية التحتية الحيوية قريبة من الاستقرار.

إنترنت الأشياء الروبوتات في ارتفاع IOT BOTNETS

في حين تتفق التقارير على أن الربع الثاني من عام 2021 وفر فترة راحة من أنشطة الجريمة الإلكترونية المزدحمة في الربع الأول من العام ، فقد لوحظ أيضا أن العملاء الضارين يبحثون بنشاط عن طرق جديدة لتوزيع الهجمات ونشرها ، ويبحثون عن طرق لتضخيم تأثيرها ، مع وضوح ذلك بشكل خاص في مجال DDoS.

مثال على ذلك هو آخر أخبار اكتشاف Meris ، وهي شبكة روبوتات ضخمة جديدة لإنترنت الأشياء يتم إساءة استخدامها لهجمات DDoS.

يتكون Mēris (اسم botnet القادم من الكلمة اللاتفية ل “الطاعون”) من حوالي 250،000 جهاز مصاب بالبرامج الضارة وقد حطم بالفعل الأرقام القياسية من حيث أكبر هجوم DDoS حجمي.

في حالة نموذجية لاستراتيجية برامج الفدية DDoS ، تقوم المجموعة التي تقف وراء Mēris بابتزاز الشركات الكبيرة من خلال التهديد بإغلاق الخوادم الحيوية لأولئك الذين لا يستطيعون تحمل مثل هذه التدخلات. حتى الآن ، استهدفت الجهات الفاعلة وراء Mēris الشركات في الولايات المتحدة وروسيا ونيوزيلندا ، حيث لا يمثل حجم الشركة أي مشكلة في شبكة الروبوتات هذه بسبب قوة الطلب العالية في الثانية (RPS). تشير آخر أخبار أنشطة Mēris إلى وقوع هجوم في 5 سبتمبر ، حيث وصل إلى معلم حجمي بلغ 21.8 مليون RPS.

إن تطورات شبكات روبوتات إنترنت الأشياء مثل هذه ، إلى جانب الارتفاع الكبير في أنشطة برامج الفدية بشكل عام في الربع الماضي ، ترسم رؤية مقلقة للأشهر القادمة.

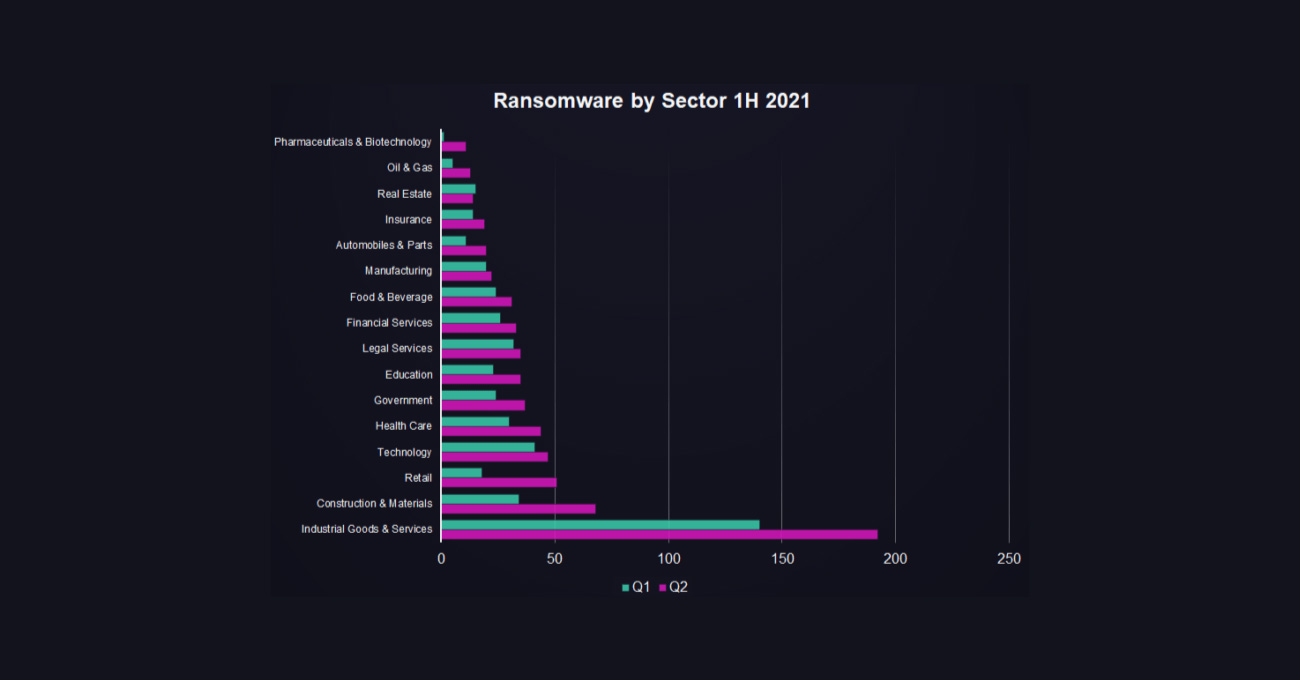

مجموعات برامج الفدية التي تركت بصماتها في الأشهر الأخيرة من عام 2020 وربيع عام 2021 إما أوقفت عملياتها مؤقتا ، أو خرجت من السوق – لكن البعض الآخر قادم ليحل محلها. وفقا ل Digital Shadows ، يمكن العثور على زيادات في أعداد هجمات برامج الفدية في كل قطاع ، وتتحمل السلع والخدمات الصناعية العبء الأكبر من الضربات على وجه الخصوص.

مع وضع كل هذا في الاعتبار ، يصبح من الواضح أن الراحة قصيرة الأجل من الهجمات الإلكترونية واسعة النطاق على الأنظمة الحيوية للأعمال لا ينبغي أن تكون سببا لإيقاف تطوير خطط الحماية الخاصة بك مؤقتا ، ولكن بدلا من ذلك للعمل على تشديد أمنك بشكل أكبر.

في مقالة اليوم ، سنلقي نظرة على أفضل 3 طرق لزيادة مستوى أمان إنترنت الأشياء الخاص بك.

الأمن من خلال الرؤية

سواء كان ذلك عند العمل على التكيف مع التطور التكنولوجي في الخطوة التالية أو مجرد تشغيل نظام شبكة قائم على مستوى المؤسسة ، فمن السهل أن تضيع في هذه العملية والتركيز على الإنتاجية أكثر من الحماية. ما يتبع ذلك بطبيعة الحال هو أن تأمين بيئة التكنولوجيا الصناعية الخاصة بك يأتي كفكرة لاحقة.

ومع ذلك ، يجب أن يكون تصميم حل أمني جزءا من مؤسستك من اليوم الأول.

مع تحول إجراءات الحماية إلى جزء لا يتجزأ من تكنولوجيا المعلومات والتشغيل التشغيلي ، يمكن للمسؤولين العمل بحرية داخل هذه الشبكات دون القلق بشأن البيانات في غير محلها – أو تجاهل الأصول.

يمثل إجراء جرد الأصول ومن ثم الحفاظ على رؤيتها مهمة شاقة للعديد من المتخصصين في البيئة الصناعية. وتأتي بعض التحديات التي تواجه إجراء جرد من المعدات القديمة التي لم تكن مصممة للاتصال بمجسات الشبكة؛ إضافة إلى ذلك ، يشعر معظم المديرين التنفيذيين بالقلق من أن جرد الأصول من المستحيل تحقيقه دون إيقاف التشغيل الحرج.

ومع ذلك ، فإن عدم وجود رؤية في الوقت الفعلي للطريقة التي تتم بها عملياتك على أساس يومي يمثل مسؤولية سلامة حقيقية للغاية: إذا تم إهمال الأصول الحيوية ، مع انخفاض مستويات المراقبة الخاصة بها ، فإنها تصبح نقاط دخول محتملة للوكلاء الضارين.

هذا هو السبب في أنه من الأهمية بمكان أن يكون نظام مراقبة الأمان الخاص بك مسؤولا عن كل أصل في الموقع ، بالإضافة إلى تقديم نظرة عامة على عمليات ترحيل بيانات الشبكة ومساراتها – من أجل اكتشاف النشاط غير العادي أو الضيوف غير المدعوين بسرعة.

مستوى عال من الأتمتة

ترتبط نقطتنا الثانية ارتباطا وثيقا بالنقطة الأولى.

قد يكون البشر آلات متطورة ومتطورة للغاية – لكننا أيضا نرتكب أخطاء ، وفي كثير من الأحيان. في الواقع ، يدعي بعض الباحثين أن الشخص العادي يرتكب ثلاثة إلى ستة أخطاء خلال ساعة عمل واحدة.

قد تكون هذه الأخطاء شيئا صغيرا وغير مهم ، مثل خطأ مطبعي في سطر موضوع رسالة بريد إلكتروني. ومع ذلك ، هناك أيضا هامش خطأ كبير في المراقبة الأمنية – تجاهل نشاط الجهاز غير العادي في البداية وتعيينه لعطل صغير وغير متوقع يفتح الباب أمام خروقات أكبر على الطريق. هذا ، بالطبع ، يحمل تداعيات ضارة على النظام البيئي التشغيلي بأكمله.

من أجل تقليل فرص الخطأ البشري إلى الحد الأدنى المطلق ، يوصى بحلول أمنية مؤتمتة للغاية. فمنتجات مثل Cisco Cyber Vision، على سبيل المثال، لا تتعقب فقط الحالات الشاذة في العمليات وتعديلات الأصول والتغيرات المتغيرة، ولكنها تعمل أيضا كمعلومات استخباراتية مباشرة مؤتمتة بالكامل عن التهديدات التي تخطر موظفي الأمن بكل من نقاط الضعف والاختراقات في الأصول.

إن اختيار حل يعمل على أتمتة عملية الأمان الخاصة بك لا يضيف طبقة إضافية خالية من الأخطاء من الحماية فحسب ، بل يسمح أيضا لموظفيك بأن يكونوا أكثر ثقة في عملهم اليومي.

تجزئة الشبكة وعناصر التحكم في وصول المستخدم

في قلب أمن الشبكات ، تكمن مسألة من يمكنه الوصول إلى أي قطاعات الشبكة ، وما هي الحريات المسموح بها في الوصول إليها.

تحدث بعض خروقات إنترنت الأشياء الأكثر شيوعا وعمليات الاستحواذ عليها بسبب أنظمة كلمات المرور غير الآمنة – وهي واحدة من أهم مشكلات الأمان لأجهزة إنترنت الأشياء.

أحد الأمثلة على ذلك هو Mozi ، وهي شبكة روبوتات نظير إلى نظير استغلت ، من بين أمور أخرى ، كلمات مرور أجهزة إنترنت الأشياء الضعيفة من أجل الاستيلاء على هجمات DDoS وإطلاقها ، وسرقة البيانات وتنفيذ الأوامر.

في حين أن اعتقال الموزع المزعوم لشركة موزي في وقت سابق من هذا العام قد يؤدي إلى توقف عملياتها الخاصة ، فلا يوجد ما يمنع الأطراف المعنية الأخرى من نمذجة شبكات الروبوتات الخاصة بها وفقا ل Mozi وغيرها من الخدمات المماثلة التي سبقتها (مثل Mirai و Reaper).

هناك العديد من الحلول للالتفاف حول المشكلة المحتملة لخرق كلمة مرور جهاز إنترنت الأشياء – يوصي معظم الخبراء بإعادة تعيين أسماء المستخدمين وكلمات المرور الافتراضية. ولكن يجب أن تكون هذه هي الخطوة الأولى فقط – فهناك طرق لزيادة تأمين إنترنت الأشياء الخاص بك ، مثل تواريخ انتهاء صلاحية كلمة المرور وخيارات قفل الحساب في حالة عدم التحقق من النشاط.

بشكل عام ، ستكون أفضل طريقة للتعامل مع هذه المشكلة هي خطة شاملة لإدارة الوصول تمتد عبر شبكتك بأكملها – والتي ، في حالة حدوث خرق ، ستكون قادرة على تقليل الضرر عبر تجزئة الشبكة.

يمكن للاستراتيجيات الإضافية البسيطة ، مثل تنفيذ المصادقة الثنائية والمتعددة العوامل الضرورية ، أن تقطع شوطا طويلا بشكل مدهش عند البحث عن تأمين إنترنت الأشياء الخاص بك من الوصول غير المصرح به.