فهم معايير الأمن السيبراني للتكنولوجيا التشغيلية OT

بالمقارنة مع قطاع تكنولوجيا المعلومات ، فإن الأمن السيبراني للتكنولوجيا التشغيلية (OT) وأنظمة التحكم الصناعية (ICS) ضعيف إلى حد كبير. السبب المهم لذلك هو أن أنظمة OT لم تكن مصممة لعالم رقمي حيث يتم توصيل الأنظمة عبر الإنترنت. ومع ذلك، فإن التقدم نحو إنترنت الأشياء الصناعية (IIoT) يتطلب أنظمة OT آمنة وحماية لعمليات التصنيع والبنى التحتية الحيوية مثل الطاقة والصحة والنقل.

مع توسع الاتصال واتصال العناصر الفردية بالويب – مما يسمح بالمراقبة عن بعد وتحديثات البرامج والتحليل الأفضل للبيانات المعلوماتية والأتمتة من هذه الأنظمة – ينمو سطح الهجوم بشكل كبير. يصبح الطلب على الحماية من الهجمات الإلكترونية حاجة الساعة.

بالنسبة للتصنيع وحده ، وثق أحدث تقرير للتحقيقات في خرق البيانات من Verizon أكثر من 200 خرق أمان قائم على التجسس وأكثر من 700 هجوم بدوافع مالية في العام الماضي. يلعب تطوير وتطوير معايير الصناعة السيبرانية دورا حاسما في تأمين مثل هذه الأنظمة.

في أبريل 2021 ، أغلق هجوم الفدية أكبر شبكة خطوط أنابيب في الولايات المتحدة. فقدت شركة Colonial Pipeline ، التي توفر ما يقرب من 50٪ من متطلبات الطاقة في الشمال الشرقي ، حوالي 100 غيغابايت من بيانات الملكية. في ضوء الإغلاق لعدة أيام لشبكة توزيع الوقود المناسبة ، يعمل إطار عمل الأمن السيبراني NIST (NIST CSF) على تطوير اهتمام متجدد بين أصحاب المصلحة في مجال الطاقة.

تستأنف هجمات برامج الفدية على صناعة الطاقة التكاثر حتى الآن ، مستهدفة أنظمة تكنولوجيا المعلومات الضعيفة لعرقلة البنية التحتية الحيوية للطاقة.

تقوم معظم الشركات (47.8٪) في مجال البنية التحتية الحيوية بتعيين أنظمة التحكم الخاصة بها إلى NIST CSF. وتشمل الأطر الشائعة الأخرى IEC 62443 (32٪) و NIST 800-53 (31.5٪) و NIST 800-82 (29.6٪) و ISO 27000 Series (29.1٪). ومع ذلك ، في العامين الماضيين ، ظهر إطار MITRE ATT & CK ICS كمضاعف قوي في الاستجابة لتهديدات الأمن السيبراني ، خاصة في مجال النفط والطاقة.

ستناقش هذه المقالة التحديثات في معايير وأطر الأمن السيبراني التي تؤمن صناعة البنية التحتية الحيوية وتشارك نظرة عامة على Mitre ATT & CK.

خط أنابيب الأمن السيبراني: التعاون التآزري الجديد بين NISTIR 8374 و API STD 1164

في 17 يونيو 2021 ، أصدرت NIST مسودة أولية لملف تعريف إطار عمل الأمن السيبراني الجديد لإدارة برامج الفدية (NISTIR 8374). وتم تسليم مشروع معدل للإطار في أيلول/سبتمبر.

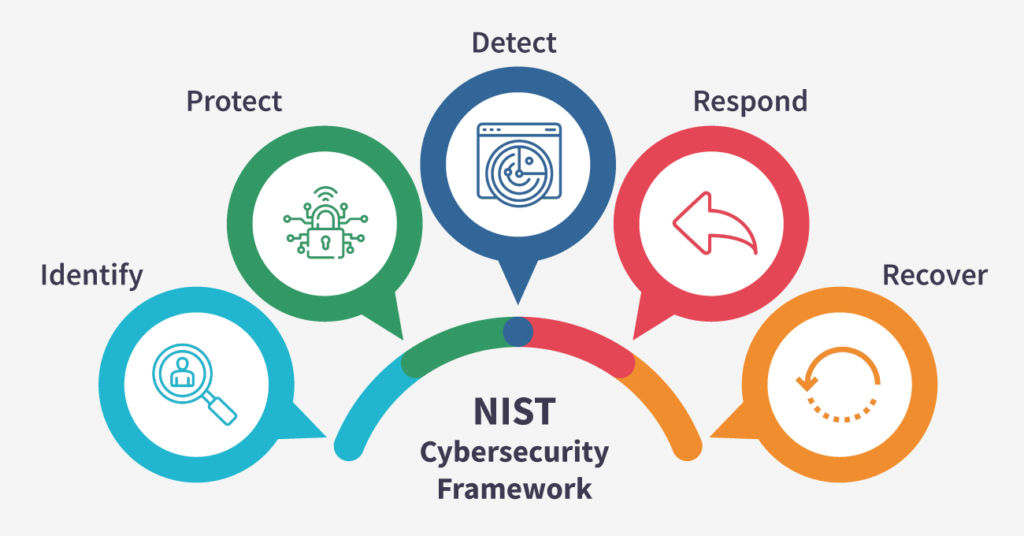

يقدم NISTIR 8374 استراتيجية قابلة للتنفيذ لمساعدة الشركات على الاستجابة للهجمات الإلكترونية لبرامج الفدية وتقليل تعرضها لها. وهو يصوغ ضوابط الأمن السيبراني الأساسية والإجراءات الدفاعية الملخصة للمكونات الخمسة لإطار عمل الأمن السيبراني NIST: تحديد وحماية واكتشاف والاستجابة والاسترداد.

ملف تعريف Ransomware مناسب تماما للشركات التي قبلت بالفعل إطار عمل الأمن السيبراني NIST ومعايير NERC-CIP (حماية البنية التحتية الحيوية).

وفي الوقت نفسه ، لتسليط الضوء على تعهد قطاع الطاقة بضمان أصول البنية التحتية الحيوية للبلاد ، أصدرت API نسختها الثالثة من Standard (Std) 1164 في 18 أغسطس 2021. وفقا لنائب الرئيس الأول لخدمات الصناعة العالمية (GIS) في API ، ديبرا فيليبس ، “يعتمد الإصدار الجديد من API Std 1164 على تاريخ صناعتنا الطويل من … التعاون مع الحكومة الفيدرالية لحماية شبكة واسعة من خطوط الأنابيب وغيرها من البنية التحتية الحيوية للطاقة في البلاد من الهجمات السيبرانية. “

تتوافق هذه الطبعة الثالثة أيضا مع أهداف فرقة العمل المعنية ببرامج الفدية والابتزاز الرقمي المصممة حديثا التابعة لوزارة العدل.

معا ، تعمل أحدث تحديثات NISTIR و API STD 1164 على حماية البنية التحتية الحيوية للبلاد بشكل فعال.

كيف يعمل إطار عمل MITRE ATT & CK ICS في صناعة أمن Ti / OT للطاقة

يمكن لمخطط الحوكمة العملي تضخيم استجابة الشركة للتهديدات السيبرانية لتكنولوجيا المعلومات / OT.

هذا هو المكان الذي يصل فيه إطار عمل ATT & CK ICS. يوفر هذا الإطار الجديد الأساس لبناء تكتيك دفاعي ناجح ضد مناهج وتقنيات cyberpunk.

على الرغم من أن إطار عمل الأمن السيبراني NIST يوفر بنية حوكمة واسعة للتعرف على الهجمات السيبرانية والاستجابة لها ، إلا أنه لا يقدم نموذجا للتنبؤ بسلوكيات برامج الفدية ، أو ملاحظة أنشطة المراقبة الشبح ، أو عزل الهجمات ، أو تنفيذ دراسة ما بعد الوفاة لحوادث الأمن السيبراني. ومع ذلك ، فإن إطار عمل ATT & CK ICS يحقق ذلك.

معا ، تعمل أطر NIST Cybersecurity و ATT &CK ICS كقاعدة حاسمة للتخفيف من تهديدات تقارب تكنولوجيا المعلومات / OT في صناعة الطاقة.

الإطار القياسي للأمن السيبراني

إطار عمل الأمن السيبراني NIST (CSF): هذه استراتيجية من خمس وظائف للتخفيف من تهديدات الأمن السيبراني للشركة. يتم دمجها في الغالب مع المعايير التالية:

- NERC CIP: تسعى هذه المعايير إلى حماية شبكة الطاقة الوطنية.

- توجيه NIS: يهدف هذا التشريع إلى تعزيز الأمن السيبراني في جميع أنحاء الاتحاد الأوروبي.

- MITRE ATT&CK ICS FRAMEWORK: هذه قاعدة معرفية متاحة عالميا للتكتيكات والاستراتيجيات التي تستخدمها الجهات الفاعلة في مجال التهديدات السيبرانية.

- NISTIR 8374 (مسودة): يسعى هذا الدليل جاهدا لمساعدة المنظمات في إدارة تهديدات هجمات برامج الفدية الخاصة بها.

- ISA/IEC 62443: يخفف هذا الإطار من الثغرات الأمنية الحالية والمستقبلية في أنظمة الأتمتة والتحكم الصناعية.

- NIST 800-53: تهدف عناصر التحكم في الأمان والخصوصية هذه إلى مساعدة الحكومة الفيدرالية والبنية التحتية الحيوية.

- NIST 800-82: يقدم هذا الدليل خطة لحماية أنظمة التحكم الصناعية.

- سلسلة ISO 27000: تركز هذه المعايير على مساعدة الشركات على تعزيز ممارسات أمن المعلومات الخاصة بها.

- الضوابط الأمنية الحرجة لرابطة الدول المستقلة: هذه هي مجموعة من الأنشطة التي تساعد الشركات على حماية بياناتها من ناقلات الهجمات السيبرانية.

وتشمل الأطر الأخرى ما يلي:

- شهادة نموذج نضج الأمن السيبراني: برنامج فحص يقدر نضج عمليات الأمن السيبراني لأكثر من 300000 مؤسسة تدعم القاعدة الصناعية الدفاعية لوزارة الدفاع.

- توجيه NIS ، ANSI / AWWA G430-14: يحدد هذا المعيار المتطلبات الثانوية لخطة أمنية دفاعية لمرافق النفايات ومياه الصرف الصحي في البلاد.

- معيار الأمن ICS الخاص ب DESC (الإمارات العربية المتحدة): يوفر DESC إطارا لإدارة التهديدات السيبرانية ودعم السلع الحكومية. ويهدف هذا المعيار إلى توفير إطار عمل للتعامل مع التهديدات السيبرانية للمخاطر الحرجة التي تتعرض لها أنظمة التحكم الصناعية (التكنولوجيا التشغيلية) المنتشرة في البنية التحتية الحيوية في دبي.

- معيار أمن ECC في المملكة العربية السعودية: تم تقديم إطار ECC في عام 2018 من قبل حكومة المملكة العربية السعودية. وكان الهدف هو إظهار أفضل الممارسات في مجال الأمن السيبراني على المستوى الوطني، وتطويق البنية التحتية الحيوية، والقطاعات ذات الأولوية العالية، والخدمات الحكومية.

يركز المجال 5 من إطار ECC على أنظمة التحكم الصناعية / التكنولوجيا التشغيلية ، والتي لن تنطبق إلا على تلك المنظمات التي تعتمد على مرافق التصنيع / الإنتاج أو تلك التي تعمل في توليد / توزيع الطاقة.

- معيار قطر ICS للأمن: يسلط هذا المعيار الضوء على الإدارة الأمنية في قطر لأنظمة الأتمتة الصناعية

- دليل ENISA لحماية ICS (الاتحاد الأوروبي): يعمل هذا الدليل كسياسة للتخفيف من التهديدات على أنظمة التحكم الصناعية في جميع أنحاء الاتحاد الأوروبي.

يتيح نشر أداة إدارة الأصول المناسبة والكشف عن التهديدات والاستجابة لها شبكة صناعية أكثر أمانا

يجب على المؤسسات ذات الصلة بالطاقة نشر أدوات إدارة الأصول المناسبة والكشف عن التهديدات والاستجابة للامتثال بشكل كاف لامتثالات OT الحرجة.

واليوم، يبدأ الحصول على رؤية كاملة للأصول للاكتشاف والتحكم برؤية حزم بنسبة 100٪ توفرها TAPs (نقاط وصول الاختبار). اعتمادا على مفتاح SPAN أو منافذ المرآة لن تقطعه في بيئة اليوم ، لأنها لم تكن مصممة للمراقبة المستمرة.

الرؤية الكاملة هي أساس حل قوي للكشف عن تهديدات الأمن السيبراني والاستجابة لها. أصبح الكشف عن المخاطر السيبرانية والاستجابة لها أكثر أهمية من أي وقت مضى بسبب تقارب تكنولوجيا المعلومات / التكنولوجيا التشغيلية في صناعة الطاقة. على سبيل المثال ، تعتمد مستشعرات إنترنت الأشياء التي تسمح لشركات النفط والغاز بمراقبة سلامة العمال على الحفارات البحرية عن بعد على الاتصال بالإنترنت ، مما يوفر العديد من ثغرات الحماية التي تهدد البنية التحتية للمعدات التشغيلية.

تلجأ الفرق الصناعية إلى Network TAPs لتوفير رؤية للحزم ، ليس فقط بسبب الفوائد الواضحة عبر SPAN ولكن لأنها سهلة الاستخدام ، وأجهزة التوصيل والتشغيل القوية التي تكون سلبية أو آمنة من الفشل ولا تؤثر على التكوينات الحالية. تتم إضافة TAPs الشبكة لتوفير نسخ متماثلة مزدوجة كاملة من حركة مرور الشبكة 24/7 آمنة ويمكن أن توفر إمكانيات تحويل وتجميع حركة مرور أحادية الاتجاه ووسائط وتجميع حركة المرور. تم تطويرها جميعا لجعل قائمة التحقق من الأصول ، ونشر أدوات الكشف عن المخاطر سلسا ، مما يوفر الامتثال ومعايير الأمان مستوفاة.